La importancia que se le está dando al futuro sistema operativo de Google es tal que su fracaso sería un duro golpe para los de Mountain View. Es cierto que promete, pero a continuación mostramos algunas dudas con relación a este proye ...

La importancia que se le está dando al futuro sistema operativo de Google es tal que su fracaso sería un duro golpe para los de Mountain View. Es cierto que promete, pero a continuación mostramos algunas dudas con relación a este proye ...

Se celebra la XIII edición de la Campus Party, el evento que reúne en Valencia a fabricantes, instituciones y amantes de la tecnología durante una semana.

La clásica frase “Este mensaje se autodestruirá en...” comienza a hacerse realidad gracias a un código que elimina nuestros mensajes pasado un tiempo determinado, reduciendo el riesgo de que caigan en malas manos.

¿Qué ocurre con un producto electrónico cuando dejamos de utilizarlo? ¿De quién es responsabilidad que sea reciclado? El desconocimiento es el principal problema que convierte a muchos aparatos en dispositivos contaminantes.

La frase “demasiados datos y poca información” se ha oído bastante últimamente, en relación a cómo los proveedores de servicios TI se las ven y se las desean para poner algo de orden en el disparatado mundo de los datos del ...

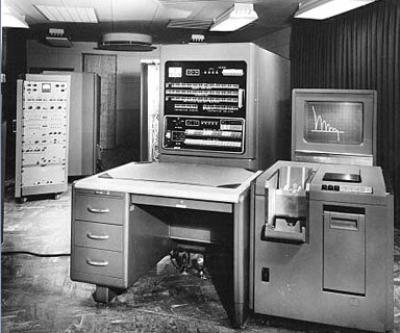

El Gigante Azul es la mayor y más distribuida empresa de la industria TI, arrastrando una larga historia a punto de cumplir un siglo. A continuación, algunos detalles sobre su trayectoria que no todo el mundo conoce.

Desde la instalación de las últimas actualizaciones de seguridad hasta el apagado del router, pasando por el uso de ordenadores compartidos, siempre conviene prestar atención a estos detalles para evitar problemas en la época estival.

Aunque son sólo 10 pasos de los cientos que componen el proceso de fabricación de los microchips, mostramos una secuencia de imágenes para conocer cómo se fabrican los cerebros de ordenador y servidores.

Nuevo sistema operativo, nueva suite ofimática, nuevas herramientas online... Microsoft desvela de golpe todas sus novedades para el próximo curso.

Las unidades de almacenamiento en memoria NAND Flash (SSD) siguen estando entre un 20 y un 40% más caras que los discos tradicionales, pero proporcionan a la empresa un mayor retorno de inversión (ROI).

Con la ayuda de un mapa estratégico de riesgos, la empresa puede mejorar la gestión y prever los riesgos en torno al robo de identidad e información confidencial de sus clientes.

Si no has hecho una copia de seguridad de los datos más importantes y pierdes el portátil, probablemente sea uno de los peores días de tu vida.

Para cuatro millones de personas la Televisión Digital Terrestre es a partir de hoy la única forma de ver la 'tele'. Entra en vigor la primera fase del plan de transición hacia la era digital, que culminará el 3 de abril de 2010.

Acabado el curso 2008-09, la redacción de ITespresso concede altas calificaciones a quienes hicieron los deberes y manda a septiembre a las empresas y dirigentes del sector TI que 'necesitan mejorar'.

Yahoo!, Bing, Wolfram Alpha y por supuesto Google, las compañías desarrollan nuevas herramientas para conseguir imponerse en el competitivo mercado de las búsquedas en Internet.

Sun Microsystems acaba de lanzar su tienda de aplicaciones, aún en fase Beta privada, cuyo objetivo es llegar a los 800 millones de usuarios que utilizan la plataforma Java.

Con la creciente popularidad del smartphone de Apple, los usuarios y administradores de TI deben aumentar sus esfuerzos para hacer más seguros sus dispositivos a la hora de conectarse. Estas son algunas premisas que deberían cumplir pa ...

Lejos de renunciar a la plataforma, IBM está mejorando los Mainframes para capacitarlos en las nuevas exigencias tecnológicas, como el Cloud Computing, transacciones masivas o la gestión de las soluciones móviles en la empresa. Ésta es ...

Las compañías telefónicas comercializan miniportátiles y lanzan ofertas especiales de datos para hacerse con los usuarios que demandan Internet en cualquier lugar.

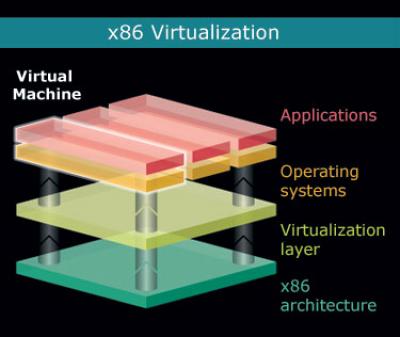

Las nuevas tecnologías de virtualización adolecen de los mismos riesgos de seguridad que los entornos físicos, aunque desde una perspectiva diferente, y es algo que debe ser prioritario en este tipo de migraciones.

Inteligencia Colectiva, SaaS y arquitectura Nano, los tres pilares tecnológicos en los que se asienta la empresa de seguridad española.

Después de la demostración de Apple de su nuevo sistema operativo durante el WWDC llega la pregunta que muchos se estarán haciendo ahora: ¿cuál de los dos es mejor para la empresa?

Un nuevo iPhone, nuevos MacBook y una renovada versión de Mac OS son algunos de los lanzamientos de Apple en el WWDC 2009.

Acer anuncia la incorporación del sistema operativo de Google en sus portátiles de bajo coste y todo parece indicar que Android podría ser mejor opción que Windows 7 en este segmento. En este informe explicamos porqué.

El año que avanza promete ser un año duro para los departamentos de TI. La situación económica es muy complicada y los indicadores siguen mostrando debilidad, lo que se traduce en presupuestos tecnológicos ajustados y recursos humanos ...

La voz de alta definición está ganando cada vez más adeptos dentro de la industria de las comunicaciones. Los directores de TI deberían saber que la voz de alta definición (HD) es compatible con los sistemas existentes, por lo que la t ...

Las TI proporcionan cada vez más posibilidades en la asistencia sanitaria. La petición de citas por Internet, el acceso a nuestro historial clínico de forma online o las nuevas aplicaciones eHealth son claros ejemplos de lo que se ya ...

Las compañías que no inviertan en la relación con sus clientes podrían pasar por momentos muy duros, incluso un año después de que la economía se recupere.

Analizamos las tiendas de aplicaciones que, imitando el ejemplo de App Store de Apple, están desarrollando Nokia, Microsoft, Google, BlackBerry y Palm.

El uso de técnicas de Phising en Twitter o Facebook no es nuevo, pero es cuestión de tiempo que las redes sociales a nivel corporativo sean utilizadas para llevar a cabo ataques mucho más complejos.