ESET descubre DeceptiveDevelopment, una campaña de ciberespionaje que usa falsas ofertas de empleo para atacar a desarrolladores freelance

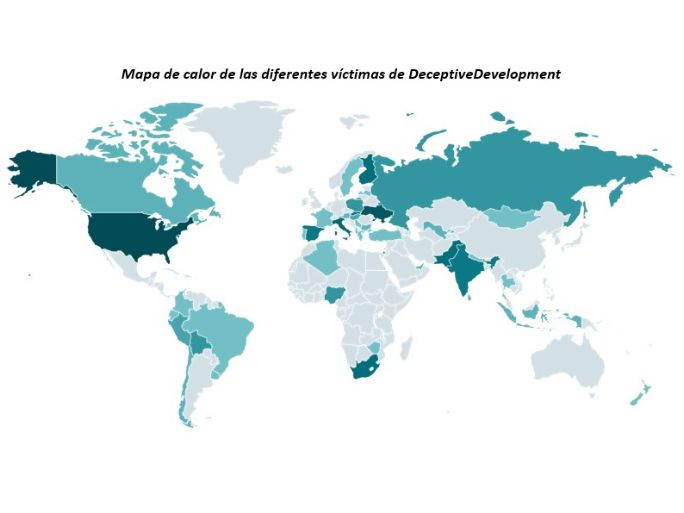

Investigadores de ESET han identificado DeceptiveDevelopment, una campaña de ciberespionaje que usa falsas ofertas de empleo para distribuir malware y robar criptomonedas.

Investigadores de ESET han identificado una nueva campaña de ciberataques dirigida a desarrolladores de software freelance, en la que ciberdelincuentes, haciéndose pasar por reclutadores, utilizan ofertas de trabajo falsas para distribuir malware a través de spearphishing. Denominada DeceptiveDevelopment, esta operación tiene como objetivo el robo de credenciales y monederos de criptomonedas, empleando tácticas similares a la Operación DreamJob, previamente asociada a Corea del Norte.

Cómo opera DeceptiveDevelopment

Según ESET, los atacantes se hacen pasar por reclutadores en plataformas como LinkedIn, Upwork y Freelancer.com y ofrecen supuestos proyectos de programación en GitHub, GitLab o Bitbucket. A los desarrolladores seleccionados se les solicita modificar archivos infectados con malware, lo que compromete sus dispositivos.

“Como parte de un falso proceso de entrevista de trabajo, los operadores de DeceptiveDevelopment solicitan a sus objetivos que realicen una prueba de programación, como agregar una función a un proyecto existente. Los archivos necesarios para la tarea suelen estar alojados en repositorios privados en GitHub u otras plataformas similares. Lamentablemente, para el candidato entusiasmado por la oportunidad, estos archivos están troyanizados: una vez que descarga y ejecuta el proyecto, su ordenador queda comprometido”, explica Matěj Havránek, investigador de ESET que descubrió y analizó la operación DeceptiveDevelopment.

La campaña emplea dos tipos de malware en distintas fases:

- BeaverTail: Un infostealer que roba credenciales almacenadas en navegadores y descarga el siguiente malware.

- InvisibleFerret: Un troyano de acceso remoto (RAT) que permite a los atacantes mantener el control del sistema comprometido y desplegar herramientas adicionales, como AnyDesk para acceso remoto.

Un patrón repetido en ataques previos

El uso de ofertas de empleo falsas como vector de ataque ya se ha observado en incidentes anteriores. En 2022, una empresa española del sector aeroespacial fue víctima de una operación similar dentro de la Operación DreamJob, que explotó la confianza en entornos profesionales para infectar sistemas.

“Las campañas como DeceptiveDevelopment nos recuerdan que los ciberdelincuentes continúan perfeccionando sus métodos para engañar a profesionales de sectores estratégicos, y se suma a la ya extensa lista de estrategias utilizadas por actores alineados con Corea del Norte para generar ingresos. Además, sigue la tendencia creciente de cambiar el enfoque del dinero tradicional hacia las criptomonedas. En España, ya hemos visto incidentes similares dirigidos a empresas clave, lo que refuerza la importancia de verificar la autenticidad de cualquier oferta de trabajo y extremar las precauciones al compartir información o descargar archivos en estos contextos”, advierte Josep Albors, director de investigación y concienciación de ESET España.