La seguridad de los datos se ha convertido en una prioridad. Actualmente, los estándares de encriptación nos otorgan un elevado nivel de confianza. “Existen varios esquemas de encriptación utilizados ampliamente. Dependiendo del propósito —firma digital y hash, intercambio de claves, cifrado de comunicaciones…—, el estándar varía sustancialmente”, indica Eusebio Nieva, director de Check Point Software para España y Portugal.

Entre todos ellos, sobresale el denominado Advanced Encryption Standard 256 (AES-256). “El estándar de encriptación más empleado y más seguro que existe actualmente es el AES-256, un algoritmo de clave simétrica de 256 bits que es utilizado incluso por la Agencia de Seguridad Nacional (NSA) de los Estados Unidos”, puntualiza Jordi Busquets, Security Technical sales leader de IBM España, Portugal, Grecia e Israel.

Marc Rivero, Senior Security analyst de Kaspersky, especifica que dicho estándar es el más extendido y seguro, siendo empleado “en la seguridad inalámbrica, en el cifrado de archivos o en las conexiones usando SSL/TLS (seguridad del sitio web)”.

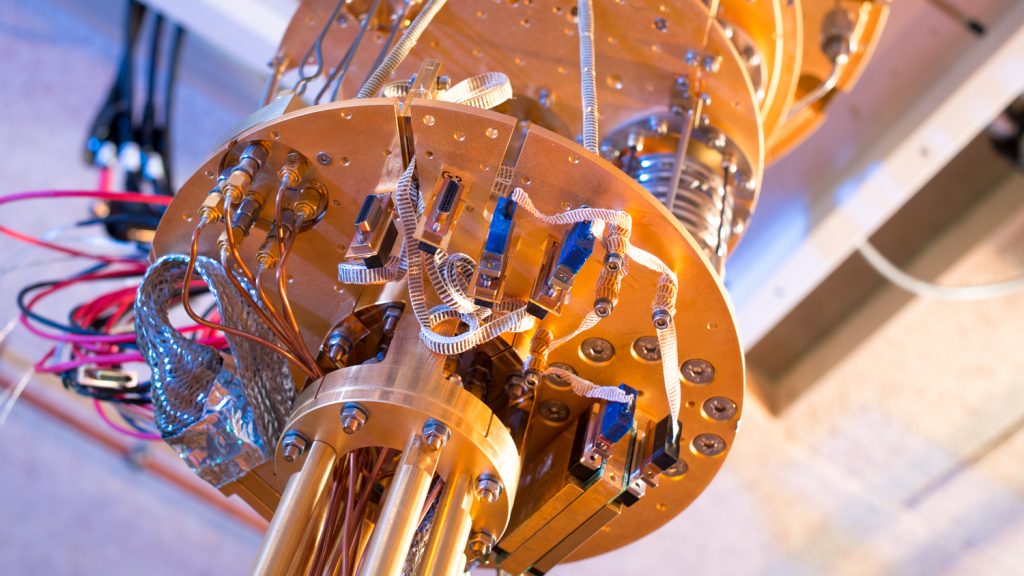

Sin embargo, la seguridad que ofrece la encriptación actual se verá superada en los próximos años. “A medida que los sistemas cuánticos se vuelvan más potentes, también se verá afectada la seguridad de la información y obligará a mejorar la seguridad de los datos tanto en las instalaciones on-premises como en la nube. Si hoy apareciera una computadora cuántica con suficientes qubits, prácticamente todas las comunicaciones electrónicas se volverían inseguras. E incluso si tal dispositivo sólo aparece dentro de varios años, podrá comprometer todas las comunicaciones secretas almacenadas actualmente”, advierte Mikel Díez, head of Innovation de IBM España, Portugal, Grecia e Israel.

Busquets explica por qué. “Los esquemas de cifrado, en particular los de tipo asimétrico, ampliamente utilizados hoy en día, se basan en la complejidad de ciertos tipos de problemas matemáticos, como la factorización de números enteros o logaritmos discretos, por ejemplo. Sin embargo, la computación cuántica es especialmente eficiente para resolver estos problemas, por lo que un ordenador cuántico suficientemente potente podría descifrar rápidamente los datos cifrados”.

Nieva pone un ejemplo de lo que supone esta amenaza. “En la forma de trabajar actual para cifrar un canal de comunicación, para el cifrado final de la comunicación, se utiliza un algoritmo de clave simétrica, de los cuales AES es el más utilizado, que utiliza una clave privada que ha sido compartida entre los comunicantes. Para intercambiar esta clave privada de forma segura, se utiliza un esquema de clave pública, como RSA, Diffie-Hellman… Por lo tanto, si podemos descifrar el contenido del protocolo de intercambio de clave, habremos vulnerado la comunicación, puesto que tendríamos en nuestro poder la clave privada para ser utilizada en el algoritmo AES”.

¿Y cuándo llegará ese día? Aunque ya está en el horizonte, todavía nos queda lejos. “Incluso con un computador quántico, se tardarían 2,29 x 1032 años en descifrar AES-256. Esto significa que se tardarían 200 veces el tiempo de vida del universo. Incluso con computación paralela, por ejemplo, la red de Bitcoin, con aproximadamente unas 267 operaciones por segundo, se tardarían 70 x 1024 años en descifrar AES-128”, especifica el director de Check Point para España y Portugal.

Aunque reseña que “este escenario es radicalmente diferente con respecto a algunos de los algoritmos”, ya que AES es más resistente frente a este tipo de ataques con computación cuántica que podrían poner en peligro los algoritmos de clave pública.

Sin embargo, todo puede cambiar en los próximos años. “A medida que avanza la computación cuántica, se incrementan las posibilidades de poder hacer mayores cálculos que den pie a vulnerar un cifrado por fuerza bruta”, anota Rivero.

Díez precisa que “al ritmo actual de progreso de la computación cuántica, se espera que los datos protegidos por los métodos de encriptación asimétrica utilizados hoy en día puedan volverse inseguros en los próximos 10-30 años”.

Nieva se muestra de acuerdo. “Un computador cuántico con 20 millones de qubits podría descifrar un esquema de cifrado RSA de 2048-bits en unas 8 horas. El año pasado IBM, construyó su procesador Eagle con 127 qbits. La mayoría de las estimaciones indican que se tardará alrededor de una o dos décadas en alcanzar este punto”, aclara.

Además, bajo las condiciones actuales, y aun cuando los ordenadores cuánticos sean capaces de acelerar el tiempo necesario para descifrar la criptografía, se podría utilizar una clave más larga, de modo que los estándares de encriptación podrían seguir siendo seguros durante algunos años más.

Sin embargo, esta solución también tiene inconvenientes. “Este método tiene su propio conjunto de desafíos en términos de latencia. Las claves más largas necesitarán más recursos para recibir y descifrar los datos, y podrían incluso no caber dentro de los diminutos chips integrados que se utilizan en muchos aparatos electrónicos modernos. En este caso, un usuario que quiera recuperar una carga útil de unos pocos bytes podría tener que descargar un paquete cifrado de varios tamaños más. Por ejemplo, un paquete de 4 MB que contenga un archivo de 200 bytes”, detalla Martin Roesler, director del equipo de investigación Forward-looking Threat Research (FTR) de Trend Micro, en el artículo ‘Cómo pueden afectar los ordenadores cuánticos a la seguridad’.

“Aunque esto no parezca un gran problema, podría tener consecuencias importantes en el uso de la vida real, especialmente cuando se trata de la transferencia de datos en tiempo real para ciertas tecnologías, como vehículos, aviones, robots quirúrgicos y cualquier máquina que necesite una comunicación rápida y constante. Por ejemplo, con una clave muy larga, una turbina en un avión podría necesitar 10 segundos para descifrar los comandos procedentes del piloto, en lugar del tiempo casi instantáneo que se necesita con claves más cortas”, añade.

Los expertos advierten que los ciberdelincuentes están recopilando grandes cantidades de datos, a la espera de contar con la tecnología que permita desencriptarlos. “La amenaza es real. Los datos se pueden recoger hoy, almacenarse y descifrarse en el futuro con una computadora cuántica lo suficientemente potente. Las consecuencias pueden ser infinitas, desde el incremento exponencial de fraudes hasta el robo de información sensible o sometida a regulaciones”, reconoce Busquets.

Rivero también cree que “es posible que se haya robado información que se encuentra cifrada con un tipo de cifrado que, a día de hoy, sea complejo de vulnerar, por lo que estarían esperando a tener más poder de computación para romperlo”.

Así pues, considera que “en un futuro, el hecho de tener acceso a un supercomputador que sea capaz de atacar estos sistemas de cifrado puede dar paso a problemas en la integridad y salvaguarda de los datos por parte de las empresas”.

El responsable de Check Point admite la existencia de esta amenaza, aunque relativiza su posible impacto. “En general, la información tiene un tiempo útil de vida limitado. Es decir, el uso que pueda hacerse de esa información va a depender mucho de la calidad y tipo de la información cifrada y del tiempo que se tarde en descifrar. Probablemente, las claves bancarias de un usuario serán inútiles para cualquier propósito dentro de 10-20 años. Todo dependerá de la disponibilidad de la tecnología cuántica para que la magnitud del problema sea cuantificable”, declara.

En el sentido opuesto, los avances en la supercomputación y la computación cuántica también servirán para reforzar la seguridad. “Podremos tener algoritmos de cifrado aún más robustos, gracias a la capacidad de cálculo con estos supercomputadores, además de poder implementar algoritmos de aprendizaje automático”, comenta el experto de Kaspersky.

Asimismo, Díez avanza que “las computadoras cuánticas a gran escala expandirán significativamente el poder de cómputo, creando nuevas oportunidades para mejorar la ciberseguridad”. De este modo, considera que “podrán ayudar a salvaguardar datos críticos y ayudar a detectar ciberataques mejor de que lo que es posible actualmente”.

Por ejemplo, adelanta que la computación cuántica “permitirá la aceleración de los procesos de machine learning, que tienen numerosas aplicaciones en ciberseguridad, como la detección de actividades anómalas y la predicción de amenazas”. Igualmente, prevé que contribuirá “la mejora en la generación de números aleatorios basada en la aleatoriedad inherente de los procesos físicos cuánticos, lo que proporcionará el nivel más alto de seguridad”.

Lo que queda claro es que debemos empezar a prepararnos para ese mundo poscuántico. ¿Qué deberíamos hacer para ello? “En primer lugar, realizar una evaluación del riesgo cuántico. En los últimos años, IBM ha liderado la investigación en criptografía cuántica segura y, hoy en día, ya ofrece una evaluación de riesgo cuántico para determinar la exposición de datos críticos, incluidos los entornos cloud. Proporciona planes de acción que incluyen políticas sólidas de riesgo y gobierno para garantizar la seguridad en la llegada de la era cuántica”, detalla Díez.

Por otro lado, Busquets reseña que “las organizaciones deberían ya empezar a seleccionar tecnologías con capacidades criptográficas resistentes a la era cuántica o quantum-safe”. Por ejemplo, especifica que “IBM ha incorporado ya algoritmos quantum-safe en IBM Cloud, RedHat OpenShift en IBM Cloud, sistemas de almacenamiento o en el recientemente anunciado sistema z16”.

Además, aconseja que “las organizaciones que requieran lanzar proyectos pilotos de criptografía quantum-safe deberían contar con el soporte de entidades como IBM Research, que ha contribuido a varios de los algoritmos criptográficos de clave pública resistentes a la computación cuántica seleccionados por Instituto Nacional de Estándares y Tecnología (NIST, por sus siglas en inglés) para su estandarización, y que están listas hoy para asesorar en estas iniciativas”.

Recalca que “IBM Research, para facilitar la adopción de criptografía resistente a la cúantica, ha desarrollado algoritmos criptográficos que parten de una suite de criptografía de celosía llamada CRYSTALS, creados en colaboración con varios socios académicos y comerciales, que se basan en la dificultad de los problemas matemáticos que se han estudiado desde la década de 1980 y no han sucumbido a ningún ataque algorítmico, ni clásico ni cuántico”. Y recuerda que “CRYSTALS ha sido donado a OpenQuantumSafe.org, para seguir desarrollando estándares abiertos en la comunidad de código abierto”.

Por su parte, Nieva indica que ya se está trabajando en dos tipos de escenarios o algoritmos. “Por un lado, QKD (Quantum Key Distribution), algoritmos diseñados específicamente para resolver el problema de la distribución de claves utilizando computación cuántíca con sus propiedades particulares. Este método requiere de una nueva infraestructura muy cara, tanto nueva fibra óptica como nuevos satélites. Por otra parte, se trabaja en QRA (Quantum Resistant Algorithms) o algoritmos resistentes a la computación cuántica. Ya desde el año 2016, el NIST tiene una competición para ver qué algoritmos resistentes a la computación cuántica se convertirán en el nuevo estándar para el cifrado de clave pública”, apunta.

Aunque admite que el futuro es incierto. “También es posible el escenario en que un nuevo avance en la computación cuántica invalide el trabajo actual y haya que empezar de cero”, afirma. En cualquier caso, cree que “es buena política empezar a utilizar las claves más largas posibles, especialmente para el caso de la criptográfica de clave pública, puesto que es este tipo de criptografía el más afectado”.

Por su parte, Roesler considera que “aunque puede ser demasiado pronto para revisar por completo los protocolos de seguridad para prepararse para la computación cuántica, sería una buena idea que las organizaciones empezaran a planificar el futuro”. “Esto significa observar y seguir el progreso del mercado de los ordenadores cuánticos, de las tecnologías de computación cuántica, en general, y de las normas que regirán la criptografía poscuántica. También es importante decidir si se migran los sistemas actuales o se sustituyen por completo, lo que requeriría mucho tiempo y recursos”, precisa.

Los usuarios podrán realizar y recibir llamadas de Teams en teléfonos de escritorio de la…

Kyndryl y Microsoft presentan Dragon Copilot, un asistente de IA generativa que automatiza la documentación…

VEDA es un Servicio de Vigilancia Externa y Defensa ante Amenazas, mientras que SAVIA ofrece…

Un informe de UST revela que el 18 % de las empresas destinará más del…

El gigante de los seminconductores buscaba nuevo director ejecutivo tras la marcha de Pat Gelsinger…

Cortés mantiene sus funciones como director de Ventas y Socios, mientras que Portilla seguirá siendo…