El papel del CISO en la era de la exposición continua a las amenazas de seguridad

Analizamos en este reportaje cómo está evolucionando el rol de los responsables de Seguridad en las organizaciones para adaptarse a los ciberataques, cada vez más numerosos y sofisticados.

El papel del CISO en los tiempos de la creciente prevalencia y evolución de las ciber amenazas no es que sea precisamente sencillo de interpretar. La superficie de ataque de las empresas y organizaciones ha aumentado exponencialmente, una vez que las redes empresariales y corporativas han pasado de ser mayoritariamente “on-prem”, a estar desplegadas en el cloud. Al mismo tiempo, las redes corporativas están progresivamente más deslocalizadas, a medida que los empleados se conectan desde diferentes dispositivos y ubicaciones, usando diferentes herramientas e incluso credenciales.

Los recursos corporativos han pasado de estar protegidos (con mejor o peor fortuna) “detrás” de firewalls, gateways o appliances de seguridad, a estar expuestos en las nubes públicas y/o privadas que sustituyen o complementan a los despliegues on-prem tradicionales. Este cambio de topología ha posibilitado que las empresas se beneficien de las virtudes del cloud computing en campos como la escalabilidad, el mantenimiento de los equipos y las aplicaciones (gestión de licencias, actualizaciones, etcétera), o el ahorro de costes.

Pero estas ventajas están asociadas al mencionado aumento de la superficie de ataque Cuando hablamos de “superficie de ataque” nos referimos a todos aquellos puntos potenciales de entrada para los ciberdelincuentes en los recursos corporativos de una organización o compañía con el ánimo de obtener datos, información o beneficios económicos a partir de prácticas como el ransomware.

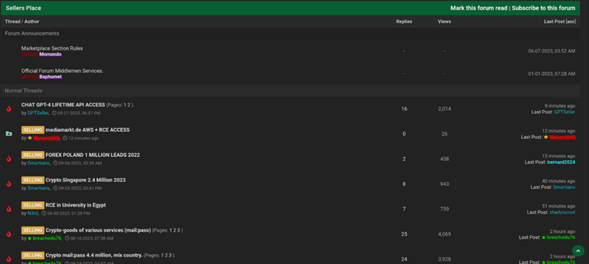

Además, las herramientas empleadas por los ciberdelincuentes para atacar a las empresas han pasado a adoptar un modelo similar al de las App Stores, pero enfocado a ofrecer kits para ciberataques, prácticamente “as a Service”. El Ransomware as a Service, de hecho, es una de las tendencias para 2024 en lo que a ciberseguridad se refiere.

En este escenario de aumento de la superficie de ataque, nos encontramos con diferentes tipos de amenazas, tanto externas como internas. Y el CISO tiene que entender la naturaleza y alcance de estas amenazas para adoptar medidas preventivas o medidas en la dirección de atajar una amenaza en curso potencialmente exitosa.

Ataques desde el “exterior” de las organizaciones

Los ataques desde el exterior son los que más similitudes encuentran con las amenazas tradicionales, con la salvedad del incremento en la diversidad y frecuencia con la que estas amenazas pueden convertirse en una realidad.

Se trata de ataques que se benefician de vulnerabilidades presentes en el software de las aplicaciones o los sistemas operativos y plataformas sobre los que se despliegan las redes corporativas.

Hablamos del ransomware mencionado anteriormente, así como de malware, malvertizing, phishing o ataques DDoS. El problema para los CISOs con este tipo de amenazas se encuentra no solo en las amenazas propiamente dichas, sino en la enorme cantidad de alertas y avisos que generan en los sistemas de gestión de vulnerabilidades tradicionales.

En el pasado, era factible gestionar y atender estas alertas de un modo sistemático y organizado, pero el incremento en la superficie de ataque de las organizaciones hace que sea necesario adoptar estrategias de gestión de estas amenazas de un modo proactivo, más que reactivo. Y de un modo continuo y unificado.

Y las soluciones de seguridad tienen que adaptarse a estas necesidades. En concreto, en el caso de Outpost24 y según comenta David García, Account Executive de Outpost24, la compañía está tendiendo hacia la adopción de la estrategia CTEM mediante su plataforma: “el objetivo es acabar con la diferenciación que existe ahora mismo en distintas verticales del producto y que todo vaya en función de una vista unificada”.

De este modo, las organizaciones pueden encontrar en empresas como Outpost24 un aliado a la hora de pasar de soluciones Open Source o herramientas de detección de vulnerabilidades de bajo coste o gratuitas, a otras más profesionalizadas y automatizadas que permitan hacer frente a este aumento en los ciberataques, así como a un aumento en las superficies de ataque de las organizaciones.

No en vano, se espera que el coste asociado al cibercrimen supere los 27.000 millones de dólares en 2027, frente a 8.400 millones de dólares en 2022, según datos citados por Anne Neuberger, U.S. Deputy National Security Advisor for cyber and emerging technologies. este dato permite cuantificar un incremento en la prevalencia de los ciberataques.

Ataques desde el “interior” de las organizaciones

Los ataques desde las propias organizaciones también aumentan como resultado de este cambio de topología en las redes corporativas, que pasan de ser on-prem a estar desplegadas en mayor o menor medida en la nube, al tiempo que las aplicaciones y recursos corporativos migran a modalidades de acceso “XaaS” y los empleados acceden a estos recursos desde una mayor variedad de dispositivos y ubicaciones.

No se trata de que los empleados tengan un interés especial por convertirse en ciberdelincuentes. En algunos casos puede darse esta circunstancia, aunque la mayor parte de los ataques internos están asociados a la usurpación de credenciales válidas por parte de los ciberdelincuentes, que acaban por obtener acceso a los recursos corporativos.

Los ataques asociados a ingeniería social están llamados a aumentar, a causa de la irrupción de la IA en sus métodos. Usurpar la identidad de un responsable de departamento frente a los empleados, empieza a ser más sencillo mediante imitación de voz, por ejemplo, con lo que ello conlleva en cuanto a potenciales riesgos para la seguridad de las empresas.

El CISO tiene que asumir la realidad: la exposición a las amenazas de seguridad es continua y cambiante

Este panorama de creciente prevalencia y frecuencia de los ciberataques hace que el papel del CISO tenga que cambiar. El CISO tiene que adoptar un rol adaptado a la proactividad más que a la reactividad frente a una exposición continua a alertas y amenazas.

Esta exposición continua a amenazas es incompatible con un rol tradicional del CISO, enfocado a la reactividad. Además, los recursos humanos disponibles en los equipos de ciberseguridad, lejos de crecer, están sujetos a políticas de contención por parte de los directivos, complicando la relación del CISO con el resto de los miembros en los equipos ejecutivos de las organizaciones.

“El CISO no se ve amenazado por una tendencia concreta como tal, sino que su rol dependerá de la estrategia de cada organización. Si la estrategia de un negocio decide externalizar un servicio o no, dependerá de muchos intereses. Es cierto que en ciberseguridad muchas veces se decide externalizar por no tener un gasto mayor de presupuesto mediante recursos humanos propios que deban gestionar tecnologías”, comenta García. En este sentido, contar con herramientas como las propuestas por Outpost24, que permitan a los CISO conocer, evaluar y priorizar las amenazas y la superficie de ataque de la empresa, dentro de una estrategia CTEM, es esencial para optimizar recursos

CTEM, la estrategia que los CISOs tendrán que adoptar para reducir la prevalencia de los ciberataques en sus organizaciones

La respuesta ante esta exposición continua y creciente a los ciberataques es CTEM, o Continuous Threat Exposure Management, por sus siglas en inglés. En castellano, hablamos de la gestión continua de la exposición a amenazas. CTEM es la estrategia que Gartner predice que permitirá a las empresas y organizaciones reducir hasta una tercera parte su vulnerabilidad a brechas de seguridad para 2026.

El framework propuesto por Gartner para la implementación de las estrategias CTEM han calado de un modo profundo en las organizaciones, así como en los proveedores de soluciones de seguridad, que empiezan a ofrecer a los CISOs las herramientas necesarias para acompañarlos en la adopción de una adecuada gestión continua de la exposición a amenazas de ciber seguridad.

Los CISOs tienen que adoptar una visión global de las organizaciones, así como tener claramente definidos aspectos como la superficie de exposición a amenazas. También es necesario integrar en una única estrategia de gestión de amenazas, los insights provenientes de las herramientas de gestión de vulnerabilidades tradicionales, así como los provenientes de aquellas enfocadas a la monitorización de la superficie de ataque externa (EASM) o las de threat intelligence.

Con todos los insights a su disposición, los CISOs tienen que segmentar, clasificar y priorizar las amenazas, asignando los recursos disponibles en los equipos de ciberseguridad de las organizaciones a las tareas que tengan una prioridad mayor.

De este modo, se pasa de un modelo de gestión de las ciberamenazas basado en “fuerza bruta” a otro basado en inteligencia operativa destinada a proporcionar ciber resiliencia a las empresas y organizaciones a través de técnicas como la automatización de procesos y la optimización de los recursos técnicos y humanos disponibles.

Exposure Management Platform: la respuesta de Outpost24 para acompañar a los CISOs en la adopción de una estrategia CTEM

Outpost24 es una compañía especializada en ofrecer a las empresas y organizaciones las herramientas necesarias para mejorar su ciber resiliencia, en un momento en el que el aumento y diversificación de las amenazas y ciberataques han hecho que las estrategias de ciberseguridad tradicionales dejen de tener validez operacional.

Outpost24 ofrece su plataforma Exposure Management Platform, en la que se consolida sobre un único dashboard, la vista unificada de los activos de la compañía, la superficie de ataque y el contexto de las amenazas. Ese panel de control, de este modo, se convierte en el aliado del CISO en su nuevo rol como gestor de la ciber resiliencia de su organización.

Outpost24 ayuda en tareas tan críticas como la priorización de las vulnerabilidades mediante los Key Risk Indicators (KRI) para asignar recursos a su gestión proporcionales a dicha prioridad. La integración de herramientas EASM o de Threat Intelligence proporciona los datos necesarios para convertirlos en la inteligencia operativa que precisa la estrategia CTEM.

Además, Outpost24 ayuda a dimensionar el alcance de las amenazas, el descubrimiento de las vulnerabilidades, la validación de los riesgos y la movilización de los equipos de ciber seguridad para atajar las amenazas. Estos cuatro puntos complementan a la priorización dentro de la estrategia CTEM.

Estos datos contemplan tanto la superficie de ataque asociada a la infraestructura de red como a las aplicaciones o a las interacciones por parte de los usuarios. Este cambio de paradigma en la gestión de la seguridad, además, permite a los CISOs comunicar a los ejecutivos de las compañías y organizaciones, de manera más efectiva y entendible, las necesidades asociadas a la ciber seguridad.

No menos importante es la capacidad de las herramientas de ciberseguridad para adaptarse a las peculiaridades y procesos empresariales de cada organización.

Según García, una herramienta de ciberseguridad tiene que operar en función “no solo de las prácticas tradicionales basadas en estándares de ciberseguridad o en determinados marcos normativos, sino también en función de las características propias de cada negocio.”

Entre todas las cualidades que las empresas tienen que desarrollar, la ciberresiliencia es una cualidad que aún tiene mucho recorrido antes de ser generalizada. CTEM es la estrategia acuñada por Gartner hace apenas un año, que abre el camino para que las organizaciones trabajen esta cualidad más allá de los enfoques tradicionales de los departamentos de ciber seguridad basados en la reacción ante las amenazas y ataques más que en la proactividad y la inteligencia.

En los siguientes artículos nos centraremos en diferentes tipos de amenazas y la forma de hacerles frente desde la perspectiva de una estrategia CTEM, sustentada sobre una herramienta como Outpost 24.